|

تضامنًا مع حق الشعب الفلسطيني |

معيار التعمية المتقدم

| معيار التعمية المتقدم | |

|---|---|

| Advanced Encryption Standard | |

خطوة

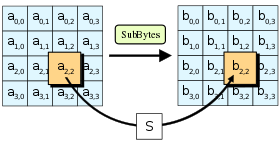

SubBytes، وهي واحدة من الخطوات الأربعة لدورة معيار التشفير المتقدم | |

| معلومات عامة | |

| اختصار | AES |

| المطورون | فنسنت ريجمين [English] وجوان دايمن [English] |

| تاريخ النشر | 1998 |

| اشتقت من | سكوير [English] |

| اشتق منها | كريبتون [English]، أنوبيس [English]، جراند كرو [English] |

| معلومات التشفير | |

| طول المفتاح [English] | 128 أو 192 أو 256 بت |

| طول المجموعة [English] | 128 بت |

| البنية | شبكة الاستبدال والتبديل [English] |

| عدد الدورات | 10 أو 12 أو 14 (اعتمادًا على طول المفتاح) |

| أفضل تحليل شيفرة عام | |

| تحليل الشيفرة | قد يؤدي هجوم المفاتيح ذات الصلة [English] إلى تقسيم ما يصل إلى 9 دورات من 256 بت معيار التشفير المتقدم |

| تعديل مصدري - تعديل | |

معيار التعمية المتقدم أو معيار التشفير المتقدم[1][2] (بالإنجليزية: Advanced Encryption Standard) ويُدعى اختصارًا إيه إي إس (AES)، هو طريقة تشفير رسمية تبنتها NIST (المركز القومي للمعايير والتكنولوجيا وهو فرع في حكومة الولايات المتحدة).[3][4][5] هذه الخوارزمية لاقت قبولاً واسعاً في العالم إذ أنها تُعتبر طريقة آمنة للتشفير وذلك بسبب طول مفتاح التشفير. هذه الخوارزمية هي تطوير لافكار ظهرت في DES.

تاريخ

في عام 1997 بدأت NIST بالبحث عن بديل ل-DES وذلك لان DES كان يُعتبر بشكل واسع آنذاك انه غير آمن وذلك بسبب تطوير وسائل متطورة لكسر هذه الوسيلة، وقد كانت التسعينات نهاية DES حيث أنه Wiener في بداية التسعينيات أعلن عن آلة بقيمة 1000000 دولار لكسر DES في 3.5 ساعات فقط ! كل هذا ساهم بالاساس في الإعلان عن إصدار معيار تشفير اقوى، وقد كان إحدى أهداف هذا البحث هو الإعلان عن بديل يُستخدم بشكل عام ولا يقتصر على الجيش، ولاجل هذا دعت كل المتخصصين في علم التعمية لتقديم اقتراحاتهم وكانت الشروط كالتالي:

- يجب أن يتم تعريف AES علانية

- يجب أن يكون AES خوارزمية تشفير كُتل متماثل (symmetric block cipher).

- يجب تصميم AES بحيث أن طول المفتاح يمكن أن نطوله حسب الحاجة.

- يمكن برمجة AES بواسطة البرمجيات والعتاد الصلب للحاسوب (software and hardware)

- يجب على ِAES ان يكون مُتاح مجانا أو مُتاح بتناسق مع سياسة ANSI لبراءة الاختراعات

- الخوارزميات التي تتماشى مع النقاط السابقة سيتم اختبارها بناء على المعايير الآتية:

- الأمان: أي مدى مقاومته للأساليب المعروفة لكسر خوارزميات التشفير.

- جودة الحساب: أي قياس الزمن اللازم للتشفير وكلما كان اقل كانت الخوارزمية أكثر جودة.

- مُتطلبات الذاكرة: أي سعة الذاكرة الإلكترونية المستخدمة في تنفيذ الخوارزمية.

- ملاءمة الخوارزمية للبرمجيات والعتاد الصلب للحاسوب.

- بساطة الخوارزمية.

- مرونة الخوارزمية.

- متطلبات الترخيص.

ولاحقا تم تحديد طول (المفتاح، الكتلة) الذي من المفترض ان يقدمها AES وهي: (256,128),(192,128),(128,128).

والمسابقة كانت على مرحلتين في المرحلة الأولى تقدمت 15 خوارزمية وفي عام 1999 تم اختيار 5 خوارزميات للتصفيات وهي:

- MARS

- RC6

- RIJNDEAL

- SERPENT

- TWOFISH

وفي تشرين أول من عام 2000 تم اختيار RIJNDEAL ليكون بديل DES وقد تم تغيير اسمه ل- AES وفي تشرين ثاني من عام 2001 أصبح معيارا رسميا (FIPS 197). مُخترعي هذا المعيار هما دايمن ورامين (Daemen and Rijmen)

رايندول

رايندول هو خوارزمية تشفير كتل وهو يدعم أطوال مفاتيح وأطوال نصوص متعددة. مفتاح التشفير k هو مصفوفة ذات أبعاد (أي طول المفتاح هو بايت):

حيث كل يمكن اعتباره:

- 8 بِْتْ أو 1 بَايْتْ أي انه عدد في المجموعة

- عدد صحيح في المجموعة

طول المفتاح في خوارزمية رايندول يمكن أن يكون بايت.

قراءة مفتاح التشفير من المصفوفة تكون حسب كل عامود من اليسار إلى اليمين أي:

الكتلة أو النص الذي نريد تشفيره هو مصفوفة ذات اطوال (أي طول المفتاح هو بايت):

حيث كل يمكن اعتباره:

- 8 بِْتْ أو 1 بَايْتْ أي انه عدد في المجموعة

- عدد صحيح في المجموعة

الكتلة في خوارزمية رايندول يمكن أن تكون بايت.

قراءة الكتلة من المصفوفة تكون حسب كل عامود من اليسار إلى اليمين أي:

وضعية رايندال هو المصفوفة:

حيث كل هو عدد صحيح في .

رايندول هو تركيب تحويلات (Transformations) على وضعيات رايندول وهذه التحويلات سنسميها الدورات (iterations) أي:

كل أي أن المجال والمدى هو وضعيات رايندول،

عدد الدورات ()يتعلق بطول المفتاح () وطول النص ():

| 10 | 12 | 14 | |

| 12 | 12 | 14 | |

| 14 | 14 | 14 |

الدورة الأولى هو XOR بين النص (الوضعية الأولى) وبين مفتاح التشفير أي:

الدورات التي تأتي بعد هذا سوف تُعنى بتحويل الوضعية الحالية، ولتتم هذا الخوارزمية تفعل هذا في مراحل:

- عملية الخلط الخطية - التحويلات هي ShiftRow و- MixColumn ;

- العملية غير الخطية - وهي التحويلة ByteSub ;

- عملية إضافة المفتاح - التحويلة AddRoundKey .

حتى نُظهر المُعمى يكفي ان نقلب التحويلات أي:

عملية الاستبدال

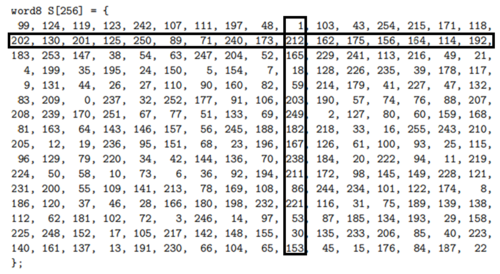

عملية استبدال البايت هي مصفوفة S ثابتة دائما (أي عندما نريد التشفير عملية الاستبدال تتم من خلال هذا الصندوق دوما) والاستبدال يتم وفقا للمصفوفة التالية:

word8 S[256] = {

99, 124, 119, 123, 242, 107, 111, 197, 48, 1, 103, 43, 254, 215, 171, 118,

202, 130, 201, 125, 250, 89, 71, 240, 173, 212, 162, 175, 156, 164, 114, 192,

183, 253, 147, 38, 54, 63, 247, 204, 52, 165, 229, 241, 113, 216, 49, 21,

4, 199, 35, 195, 24, 150, 5, 154, 7, 18, 128, 226, 235, 39, 178, 117,

9, 131, 44, 26, 27, 110, 90, 160, 82, 59, 214, 179, 41, 227, 47, 132,

83, 209, 0, 237, 32, 252, 177, 91, 106, 203, 190, 57, 74, 76, 88, 207,

208, 239, 170, 251, 67, 77, 51, 133, 69, 249, 2, 127, 80, 60, 159, 168,

81, 163, 64, 143, 146, 157, 56, 245, 188, 182, 218, 33, 16, 255, 243, 210,

205, 12, 19, 236, 95, 151, 68, 23, 196, 167, 126, 61, 100, 93, 25, 115,

96, 129, 79, 220, 34, 42, 144, 136, 70, 238, 184, 20, 222, 94, 11, 219,

224, 50, 58, 10, 73, 6, 36, 92, 194, 211, 172, 98, 145, 149, 228, 121,

231, 200, 55, 109, 141, 213, 78, 169, 108, 86, 244, 234, 101, 122, 174, 8,

186, 120, 37, 46, 28, 166, 180, 198, 232, 221, 116, 31, 75, 189, 139, 138,

112, 62, 181, 102, 72, 3, 246, 14, 97, 53, 87, 185, 134, 193, 29, 158,

225, 248, 152, 17, 105, 217, 142, 148, 155, 30, 135, 233, 206, 85, 40, 223,

140, 161, 137, 13, 191, 230, 66, 104, 65, 153, 45, 15, 176, 84, 187, 22

};

مثال: إذا كان العدد الذي نريد استبداله هو 0x19 (حسب نظام العد الستة عشري) حينها يتم استبداله كالتالي: نذهب للسطر الأول العامود التاسع والناتج هو 0x4d أو 212(حسب القاعدة 10) كما هو مبين في الصورة:

عملية ازاحة السطر

وهي عملية تزيح اسطر الوضعية بإزاحة دائرية، وهي تزيح السطر ال-i : i ازاحات يساراً،

خلط العواميد

وهي عملية خلط خطية للعواميد، بمعنى انها تتم بواسطة مصفوفة، وهذه العملية مُعرفة بواسطة عمليات في . أي انه لكل عامود

الحقل مبني على متعدد الحدود .

طريقة أخرى لتنفيذ العملية هي:

في حين أَنَّ: و-

مقلوب هذه التحويلة هو أيضا خطي وهو مشابه جدا للعملية نفسها ما عدا اننا نكتب d مكان f :

إضافة مفتاح الدورة

ببساطة هذه العملية تعمل التالي: تأخذ الوضعية الحالية وتعمل XOR مع مفتاح الدورة (مفتاح الدورة لديه نفس طول الوضعية الحالية أي النص) مفتاح الدورة نحسبه بواسطة خوارزمية إنتاج المفاتيح. إذا كانت الوضعية الحالية هي: ومفتاح الدورة هو حينها:

التشفير وفك التشفير

التشفير كالتالي:

- أولا نضيف المفتاح الدورة الأول ()

- دورات في كل دورة:

- عملية الاستبدال

- ازاحة الاسطر

- خلط الأعمدة (ما عدا الدورة الأخيرة)

- إضافة مفتاح الدورة (أي انه في الدورة نضيف المفتاح ).

حتى نفك التشفير كما ذكرنا في البداية يجب قلب ترتيب عمليات التشفير حسب الترتيب.

خوارزمية إنتاج المفاتيح

وهي ضرورية لإنتاج مفتاح جديد من الذي استخدمناه سابقا (لذا لن نستخدم نفس المفتاح مرتين) والخوارزمية مدخلها مصفوفة بكبر كلمات (كل كلمة هي 32 بيت) والخوارزمية تحسب مفتاح الدورة (الدورة القادمة), ليكن W مصفوفة كلمات وهو بكبر . حينها 4 الكلمات الأولى تصبح مفتاح الدورة الأولى و 4 الكلمات القادمة هي مفتاح الدورة الثانية وهكذا... والخوارزمية هي كالتالي:

W[0..Nk-1] = key[*];

for i := Nk to 4*(Nr+1)-1 do {

temp = W[i-1]

if((i%Nk)==0)

temp = bytesubstitution(temp<<<8) ^ RCON[i/Nk];

if((Nk==8) & ((i%Nk)==4))

temp = bytesubstitution(temp);

W[i] = W[i-Nk] ^ temp;

}

- ()bytesubstitution هي تنفيذ للمصفوفة S ,

- في حين ان RCON هو المصفوفة التالية:

word32 RCON[] = {

} لاحظ ان هذه الاعداد هي قوى العدد 2 في الحقل

خواص الامان

- لا يوجد صفة المُكمل كما في DES . أي انه

- امان الخوارزمية كله متعلق باختيار المصفوفة S وهي الجزء الوحيد في الخوازمية الذي ليس خطيا أو تآلفي حيث أنه: , مثلا إذا كان S مصفوفة تآلفية حينها كل العملية كانت لتكون تآلفية وبالتالي ليس آمنا ويمكن كسره بسهولة.

- أفضل الهجمات على هذه الخوارزمية وهي على 7 دورات من الخوارزمية تأخذ وقت عندما طول المفتاح هو 128 بيت، اما إذا طول المفتاح 256 بيت فأفضل الهجمات على 8 دورات هو , لا يوجد هجمات مع وقت أقصر من هذا. كما أنه لا يوجد هجوم فعال على كل الدورات بمعنى ان وقت اللازم لكسر كل الخوارزمية هو عندما طول المفتاح هو 128 بيت.

- بالرغم من انه لا يوجد برهان على أن رايندول آمن ولكن الخوارزمية آمنة لكل أنواع الهجمات المعروفة وقد تم فحص فعالية هذه الهجمات على الخوارزمية وكلها بائت بالفشل حيث أنها لم تستطع ان تخفض الوقت اللازم لكسر الخوارزمية أي ان أفضل وقت للهجوم على الخوارزمية هو بهذه الوسائل.

هل AES دالة وحيدة الاتجاه؟

بشكل عام لا يوجد برهان على أنَّ AES هي دالة وحيدة الاتجاه ولا حتى انه غير قابل للكسر ! ولكن بشكل عام يُعتقد أنها غير قابلة للكسر ما يجعل منها مرشحة لتكون دالة وحيدة الاتجاه، ولكن حتى الآن يُمكن اعتبارها كذلك وذلك لان نسبة البيانات التي نستطيع الحصول على مقلوبها هو صغير جدا.

استخدامات

بما أنَّ AES هو خوارزمية تشفير لذا فان له كثير من الاستخدامات التي تضم حماية المستخدم عبر الإنترنت لتصل إلى حماية وضمان البيانات في البنوك والمعامل كما أن ل-AES استخدامات في المجالات العسكرية، ان ما ضمن ان AES نافع في كل هذه التطبيقات هو عدم وجود طريقة فعالة لكسره، كما أن بعض أشهر البرامج والبروتوكلات تعتمد على مقاومة AES للهجمات الإلكترونية ومنها:

- يستخدم AES في برامج (WINZIP) في حالة ان المُستخدم طلب تشفير البيانات بعد ضغطها.

- يُستخدم في برتوكول TLS , وهو برتوكول لإنشاء اتصال آمن.

- له كذلك استخدام في برتوكول IPsec وهو برتوكول لضمان الامان في اتصالات التي تعمل بواسطة IP عبر الإنترنت.

انظر أيضًا

مصادر

- ^ "Al-Qamoos القاموس - English Arabic dictionary / قاموس إنجليزي عربي". www.alqamoos.org. مؤرشف من الأصل في 2018-08-06. اطلع عليه بتاريخ 2018-08-06.

- ^ "ترجمة و معنى advanced encryption standard بالعربي في قاموس المعاني. قاموس عربي انجليزي مصطلحات صفحة 1". www.almaany.com. مؤرشف من الأصل في 2018-08-06. اطلع عليه بتاريخ 2018-08-06.

- ^ Alex Biryukov؛ Orr Dunkelman؛ Nathan Keller؛ Dmitry Khovratovich؛ Adi Shamir (19 أغسطس 2009). "Key Recovery Attacks of Practical Complexity on AES Variants With Up To 10 Rounds". مؤرشف من الأصل في 2010-01-28. اطلع عليه بتاريخ 2010-03-11.

- ^ "Breaking AES-128 in realtime, no ciphertext required | Hacker News". News.ycombinator.com. مؤرشف من الأصل في 2018-01-26. اطلع عليه بتاريخ 2012-12-23.

- ^ Cryptology ePrint Archive: Report 2009/317 نسخة محفوظة 25 يناير 2018 على موقع واي باك مشين.

| في كومنز صور وملفات عن: معيار التعمية المتقدم |