|

تضامنًا مع حق الشعب الفلسطيني |

تعمية تدفقية

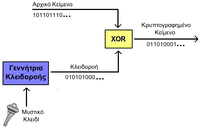

تعمية تدفقية هي تعمية بالمفتاح المتماثل Symmetric key cipher حيث يتم الجمع بين النص الصريح و سلسلة الحروف شبه العشوائية المفتاح المتدفق keystream. في التشفير التدفقي يشفر كل حرف من النص الصريح في المرة الواحدة مع الحرف المقابل له من المفتاح المتدفق ، لإعطاء حروف النص المشفر. وهناك اسم بديل هو تشفير الحالة تشفير تدفقي، حيث أن تشفير كل حرف يعتمد على الحالة الراهنة. في الممارسة العملية، الحرف هو عادة بت والعملية (XOR) أو exclusive-or.

مقارنة لخوارزميات التشفير التدفقي

| تشفير تدفقي |

الانشاء تاريخ |

السرعة (دورة/بايت) (cycles per byte) |

(بتات) | الهجوم | |||

|---|---|---|---|---|---|---|---|

| طول المفتاح الفعال Effective Key-Length |

المتجه الابتدائي Initialization vector |

الحالة الداخلية Internal State |

أفضل المعروف | التعقيد الحسابي | |||

| A5/1 | 1989 | Voice هاتف محمول | 54 | 114 | 64 | Active KPA OR KPA Time-Memory Tradeoff |

~2 seconds OR 239.91 |

| A5/2 | 1989 | Voice هاتف محمول | 54 | 114 | 64? | Active | 4.6 milliseconds |

| Achterbahn-128/80 | 2006 | 1 (hardware) | 80/128 | 80/128 | 297/351 | Brute force for frame lengths L ≤ 244. Correlation attack for L ≥ 248. | 280 resp. 2128 for L ≤ 244. |

| CryptMT | 2005 | Very Fast (Software) | Variable | up to 1w:9968 | 19968 | N/A (2008) | N/A (2008) |

| FISH | 1993 | Quite Fast برمجية | Variable | ؟ | ؟ | Known-plaintext attack | 211 |

| Grain | Pre-2004 | Fast | 80 | 64 | 160 | Key-Derivation | 243 |

| HC-256 | Pre-2004 | 4 (WP4) | 256 | 256 | 65536 | ؟ | ؟ |

| ISAAC | 1996 | 2.375 64-بت - 4.6875 32-بت |

8-8288 usually 40-256 |

N/A | 8288 | (2006) First-round Weak-Internal-State-Derivation |

4.67×101240 (2001) |

| MUGI | 1998–2002 | ؟ | 128 | 128 | 1216 | N/A (2002) | ~282 |

| بنما | 1998 | 2 | 256 | 128? | 1216? | Hash Collisions (2001) | 282 |

| Phelix | Pre-2004 | up to 8 (Wx86) | 256 + a 128-bit الرقم الخاص | 128? | ؟ | Differential (2006) | 237 |

| Pike | 1994 | 0.9 x FISH (Wsoft) | Variable | ؟ | ؟ | N/A (2004) | N/A (2004) |

| Py | Pre-2004 | 2.6 | 8-2048? usually 40-256? |

64 | 8320 | تحليل الشفرات Theory (2006) | 275 |

| Rabbit | 2003-Feb | 3.7(WP3)-9.7(WARM7) | 128 | 64 | 512 | N/A (2006) | N/A (2006) |

| RC4 | 1987 | 7 WP5[1] | 8-2048 usually 40-256 |

RC4 does not take an IV. If one desires an IV, it must be mixed into the key somehow. | 2064 | عدي شامير Initial-Bytes Key-Derivation OR KPA | 213 OR 233 |

| Salsa20 | Pre-2004 | 4.24 (WG4) - 11.84 (WP4) |

256 | a 64-bit Nonce + a 64-bit stream position | 512 | Probabilistic neutral bits method | 2251 for 8 rounds (2007) |

| Scream | 2002 | 4 - 5 (Wsoft) | 128 + a 128-bit Nonce | 32? | 64-bit round function | ؟ | ؟ |

| SEAL | 1997 | Very Fast (W32-bit) | ؟ | 32? | ؟ | ؟ | ؟ |

| SNOW | Pre-2003 | Very Good (W32-bit) | 128 OR 256 | 32 | ؟ | ؟ | ؟ |

| SOBER-128 | 2003 | ؟ | up to 128 | ؟ | ؟ | Message Forge | 2−6 |

| SOSEMANUK | Pre-2004 | Very Good (W32-bit) | 128 | 128 | ؟ | ؟ | ؟ |

| Trivium | Pre-2004 | 4 إكس 86 - 8 بوابة منطقية | 80 | 80 | 288 | هجوم القوة العمياء (2006) | 2135 |

| Turing | 2000–2003 | 5.5 (Wx86) | ؟ | 160 | ؟ | ؟ | ؟ |

| VEST | 2005 | 42 (WASIC) - 64 (WFPGA) |

Variable usually 80-256 |

Variable usually 80-256 |

256 - 800 | N/A (2006) | N/A (2006) |

| WAKE | 1993 | Fast | ؟ | ؟ | 8192 | CPA & CCA | Vulnerable |

| Stream Cipher |

Creation Date |

Speed (cycles per byte) |

(bits) | Attack | |||

| Effective Key-Length |

Initialization vector | Internal State |

Best Known | Computational Complexity | |||

- ^ P. Prasithsangaree and P. Krishnamurthy (2003). "Analysis of Energy Consumption of RC4 and AES Algorithms in Wireless LANs" (PDF). مؤرشف من الأصل (PDF) في 2020-04-13. اطلع عليه بتاريخ أغسطس 2020.

{{استشهاد بدورية محكمة}}: الاستشهاد بدورية محكمة يطلب|دورية محكمة=(مساعدة) وتحقق من التاريخ في:|تاريخ الوصول=(مساعدة)