|

تضامنًا مع حق الشعب الفلسطيني |

برمجية خبيثة

| جزء من سلسلة مقالات حول |

| الاختراق والقرصنة |

|---|

|

| بوابة أمن المعلومات |

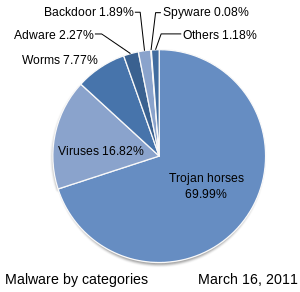

برمجيات خبيثة أيضا في بعض الأحيان البرامج الضارة (بالإنجليزية: Malware) (وهي اختصار لكلمتين هما (بالإنجليزية: malicious software) وأحيانًا البرمجية الماكرة أو الخبيثة، هي برمجية تضمن أو تدرج عمدا في نظام الحاسوب لأغراض ضارة[1]، بدون رضا المالك. فقد تستخدم لعرقلة تشغيل الحاسوب، جمع معلومات حساسة، أو الوصول إلى أنظمة الكمبيوتر الخاصة.[2] وعندما يتم تثبيت البرمجية الخبيثة فقد يكون من الصعب جدًا إزالتها. وبحسب درجة خطورة البرمجية، من الممكن أن يتراوح أذاها من إزعاج بسيط (بعض النوافذ الإعلانية غير المرغوب فيها، خلال عمل المستخدم على الحاسوب، سواء كان متصلًا أم غير متصل بشبكة حواسيب) إلى أذىً غير قابل للإصلاح يتطلب إعادة تهيئة القرص الصلب على سبيل المثال.

من الأمثلة على البرمجيات الخبيثة هي الفيروسات، وأحصنة طروادة.

| يجب أن لا يتم الخلط بين البرامج الخبيثة والبرامج المعيبة، والتي هي برامج مكتوبة لأهداف مشروعة لكنها تحوي أخطاءً أو مشاكل بها. |

أهداف البرامج الخبيثة

كثير من البرامج الخبيثة التي ظهرت في وقت مبكر بما في ذلك أول دودة إنترنت كانت مكتوبة بصفتها برامج تجريبية أو مزحة. أما اليوم فيستخدمها المخترقون المشهورون بذوي القبعات السوداء، وأيضا تستخدمها الحكومات لسرقة المعلومات التجارية والشخصية والمالية.

تستخدم البرامج الخبيثة بصورة عامة ضد الحكومات والمواقع الإلكترونية للشركات لجمع المعلومات المحمية. أو لتعطيل عملهم بشكل عام. غير أن البرامج الخبيثة غالبا ما تستخدم ضد الأفراد لجمع المعلومات مثل أرقام الهوية الشخصية وتفاصيلها، وأرقام بطاقات الائتمان والبنوك، وكلمات السر.

يمكن أن تتعرض الحواسيب الشخصية وأيضا الشبكية المتروكة بدون حماية للكثير من التهديدات من البرامج الخبيثة، (وفي معظم الأحيان لحمايتها يستعان ببرامج الجدران النارية، وبرامج مكافحة الفيروسات، وأجهزة الشبكة).[3]

منذ الظهور واسع النطاق للوصول إلى الإنترنت من خلال حزم النطاق العريض، وعلى نحو أكثر تواترا صممت البرمجيات الخبيثة من أجل الربح. منذ عام 2003، صممت معظم الفيروسات والديدان بنطاق واسع للسيطرة على أجهزة المستخدمين لاستغلالهم في السوق السوداء.[4] وتستخدم البرمجيات الخبيثة، أحيانا، على نطاق واسع ضد الحكومة أو مواقع الشركات لجمع المعلومات ذات الحراسة المشددة[5]، أو لتعطيل عملها بشكل عام. ومع ذلك، غالبا ما تستخدم البرمجيات الخبيثة ضد الأفراد للحصول على معلومات شخصية مثل أرقام الضمان الاجتماعي وأرقام بطاقات الائتمان أو البنك، وهلم جرا. أجهزة الحواسيب الشخصية وأجهزة شبكة الحواسيب يمكن أن تكون في خطر كبير ضد هذه التهديدات، فيما لو تركت بدون حراسة. (وفي أغلب الأحيان، يتخذ إجراء مضاد بوساطة أنواع مختلفة من الجدران النارية، برمجيات مكافحة الفيروسات، وأجهزة الشبكة).[3]

وقد برزت فئة أخرى من البرمجيات الخبيثة هدفها الربح، تسمى برامج التجسس. وقد صممت هذه البرامج لمراقبة تصفح المستخدمين للإنترنت، وعرض إعلانات غير مرغوب فيها، أو إعادة توجيه إيرادات برنامج المشاركة التسويقي إلى منشئ برنامج تجسس، بهدف حصول داعم هذه الإعلانات (والذي هو منشئ البرنامج) على عائد إعلاني من جراء تكرار وصول المستخدمين الكبير إليها.

برامج التجسس لا تنتشر مثل الفيروسات، بل بدلا من ذلك عادة ما تثبت من خلال استغلال الثغرات الأمنية. كما يمكن تعبئتها مع برامج التثبيت للمستخدم، مثل تطبيقات الند للند.[6]

أكثر البرامج عدائية هو ما صمم لتخريب البيانات أو التسبب في ضياعها. والعديد من الفيروسات التي تعمل في بيئة نظام MS-DOS صممت لتدمير الملفات على القرص الصلب أو لتخريب نظام الملفات وذلك بكتابة بيانات لا معنى لها. ويمكن أن نعطي ديدان الشبكات مثل دودة Code Red أو Ramen نفس التصنيف، فهي مصممة لتخريب المعلومات أيضًا ولكن لصفحات الوب. أما الحواسيب المصابة بفيروس zombie فقد استخدم لترسل أو تستضيف بريدًا يحوي موادًا ممنوعة كاستغلال القاصرين، أو لتنظيم هجمات حجب الخدمة الموزعة distributed denial-of-service attacks كطريقة للابتزاز.[7]

ربما قام المبرمجون الصغار بكتابة بعض البرمجيات الخبيثة، فقط، لإثبات قدراتهم البرمجية وما يمكن أن يقوموا به ولأي مدى. وكان الانتقام أيضًا دافعًا لكتابة برامج خبيثة. كأن يقوم مبرمج أو مدير على وشك أن يطرد من عمله بترك مداخل خلفية للنظام أو برامج «قنبلة موقوتة» تسمح له بتدمير نظام صاحب العمل السابق أو تخريب عمله السابق.

ظهرت صيغة للفيروسات، تنصب عادةً باستغلال ثغرات أمنية في متصفح الإنترنت أو أنها تنصب بصفتها حصان طروادة عند تنصيب برنامج آخر.

انتشار البرامج الخبيثة

نشرت نواتج تمهيدية من شركة سيمانتك لمكافحة الفيروسات سنة 2008 يقترح أن البرامج الخبيثة والبرامج غير المرغوب بها ربما يتعدى في العدد البرامج والتطبيقات الفعلية القانونية، بناء على ما تقوله F-Secure سنة 2007 أن ذلك بقدر الناتج من العشرين سنة السابقة.

المسار العام الذي يستخدمه المجرمين إلى المستخدمين يتم عن طريق الإنترنت أي من البريد الإلكتروني والويب.

البرامج الخبيثة المعدية: الفيروسات والديدان

عرفت هذه البرامج (الديدان والفيروسات) بهذه التسمية لا بسبب العمل المحدد الذي تقوم به، بل للطريقة التي تنتشر بها. ففي الأصل أطلق مصطلح «فيروس حاسوبي» على البرامج التي تنتقل بنسخ نفسها ضمن شيفرة برامج تنفيذية أخرى بينما «الدودة» تقوم بنشر نفسها على الشبكة لتصيب الحواسب الأخرى. أما حاليًا فيستخدم المصطلحين واحدًا بدل الآخر في العديد من الأحيان.

يحدد البعض الفرق بين الفيروسات والديدان بقولهم أن الفيروس يتطلب تدخل المستخدم كي ينتشر بينما الدودة تنتشر بشكل تلقائي. وبذلك يمكن تصنيف العدوى المنتشرة بواساطة البريد الإلكتروني على أنها فيروسات، لأنها تعتمد على فتح مستلم الرسالة الملف المرفق كي تقوم البرمجية الخبيثة بإصابة النظام.

أساليب الاختفاء

أسلوب اختفاء الفيروسات

هو برنامج حاسوب خبيث، غالبا ما يكون مختفي داخل برنامج آخر يبدو غير ضار، ويقوم الفيروس بإعادة نسخ وإنتاج نفسه ووضع نفسه داخل برامج أخرى أو ملفات، وغالبا ما يؤثر ذلك بتدمير البيانات.

أحصنة طروادة

المقال الرئيسي حصان طروادة

حتى تتمكن أحصنة طروادة من تنفيذ مهمتها يجب أن يكون بمقدورها أن تعمل بدون أن تغلق من المستخدم أو مدير النظام التي تعمل عليه. بادء الأمر، الاختفاء هو الطريقة التي تساعد حصان طروادة على بدء العمل في النظام. فعندما يظن المستخدم أن هذا البرنامج بريء أو مرغوب به، قد يتحفز المستخدم لتنصيب البرنامج دون أن يعلم ما الذي يقوم بعمله هذا البرنامج. وهذه هي التقنية التي يستخدمها حصان طروادة.

وعلى العموم، فحصان طروادة هو أي برنامج يدعو المستخدم لتشغيله لكنه يخفي في الحقيقة أذىً أو نتائج سيئة. فهذه النتائج قد تكون أي شيء: قد تقوم بالعمل مباشرةً كأن تحذف جميع ملفات المستخدم، أو من الممكن (وذلك منتشر أكثر) أن تنصب برنامج مؤذية في نظام المستخدم لتخدم أهداف منشئ الحصان على المدى البعيد. وأحصنة طروادة المعروفة بـ droppers (تقوم بالإلقاء) تستخدم لبدء انتشار دودة بحقن هذه الدودة في شبكة المستخدم المحلية.

إحدى أكثر الطرق شيوعًا والتي تنتشر بها برمجيات التجسس هي أحصنة طروادة موجودة مع برنامج ما آخر مرغوب من قبل المستخدمين ينزل عن طريق الوب أو شبكة تبادل الملفات ند لند. وعندما يقوم المستخدم بتنصيب البرنامج يُنصب برنامج التجسس معه. وبعض كاتبي برمجيات التجسس الذين يحاولون التصرف بشكل قانوني قد يضمنون ضمن اتفاقية الترخيص للمستخدم ما يصف أداء برامج التجسس بعبارات ضمنية، مع معرفتهم بأن المستخدم غالبًا لن يقوم بقراءتها أو فهمها.

روتكيت

بعد أن تُنصب البرمجية الخبيثة على النظام يكون من الأفضل في العديد من الأحيان لكاتب البرمجية أن تبقى مخفية. الأمر ذاته صحيح عندما يخترق شخص ما حاسبًا بشكل مباشر. وهذه التقنية التي تعرف باسم روتكيت تؤمن هذا الإخفاء وذلك عن طريق تعديل ملفات النظام المضيف بحيث يكون البرنامج الخبيث مخفيًا عن المستخدم. علاوةً على ذلك قد تقوم الروتكيت بمنع العملية الخاصة بالبرمجية الخبيثة من الظهور في قائمة البرامج التي تعمل، أو منع ملفاتها من القراءة.

- وفي البداية كانت الروتكيت (أو أدوات الجذر) مجموعةً من الأدوات التي تنصب من قبل الإنسان المخترق على نظام يونكس حيث حصل المهاجم على صلاحيات وصول مدير أو (الجذر). أما الآن فيستخدم المصطلح على مستوى أعم ويطلق على روتينات الإخفاء في البرمجية الخبيثة.

أسلوب الأبواب الخلفية

الأبواب الخلفية (بالإنجليزية: Backdoors) هي طريقة أو أسلوب لتمرير اجراءات تبدو شرعية، ويكون ذلك في العادة عبر اتصال على شبكة الإنترنت. ما أن يتم اتصال هذا النظام، حتى يتم عمل تثبيت لواحد أو أكثر من الابواب الخلفية للسماح بوجود منفذ للتمرير الخفي في المستقبل للمستخدم المستهدف.

سبب ظهور هذه النوعية هي أن مصنعي مكونات الحاسوب يقومون بعمل تثبيت مسبق للأبواب الخلفية على نظمهم حتى يستطيعوا مد المشتريين بالدعم الفني، ولكن هذا لم يستخدم الاستخدام الصحيح.

الأبواب الخلفية ربما تكون بواسطة أحصنة طروادة أو الديدان أو الزرع أو أساليب أخرى.

أسلوب البرامج المراوغة

(بالإنجليزية: Evasion) تستخدم كثير من البرامج الضارة منذ بداية عام 2015 مجموعة من التقنيات العديدة المصممة لتجنب الاكتشاف والتحليل.[8] من الأكثر شيوعًا إلى الأقل شيوعًا:

- التهرب من التحليل والكشف عن طريق أخذ بصمات البيئة عند التشغيل.[9]

- الخلط بين طرق الكشف عن الأدوات الآلية. يسمح هذا للبرامج الضارة بتجنب الكشف عن طريق تقنيات مثل برنامج مكافحة الفيروسات المعتمدة على التوقيع عن طريق تغيير الخادم الذي تستخدمه البرامج الضارة.[10]

- المراوغة القائمة على التوقيت. يحدث هذا عندما يتم تشغيل البرامج الضارة في أوقات معينة أو بعد إجراءات معينة يتخذها المستخدم، لذلك يتم تنفيذها خلال فترات ضعف معينة، مثلا أثناء عملية التمهيد، بينما تظل خاملة بقية الوقت.

- التعتيم على البيانات الداخلية بحيث لا تكتشف الأدوات الآلية البرامج الضارة.[11]

من الأساليب الشائعة بشكل متزايد (2015) برامج الإعلانات المتسللة التي تستخدم الشهادات المسروقة لتعطيل الحماية من البرامج الضارة والفيروسات.[12]

في الوقت الحاضر، تتمثل إحدى أكثر طرق المراوغة تعقيدًا وتخفيًا في استخدام تقنيات إخفاء المعلومات، وبالتحديد البرامج المخفية تسمى Stegomalware. نشرت دراسة استقصائية عن Stegomalware بواسطة Cabaj et al. في 2018.[13]

هناك نوع آخر من أساليب التهرب وهو البرامج الضارة الخالية من الملفات أو التهديدات المتطايرة المتقدمة (AVTs). لا تتطلب البرامج الضارة الخالية من الملفات ملفًا للعمل. فهو يعمل داخل الذاكرة ويستخدم أدوات النظام الموجودة لتنفيذ أعمال ضارة. نظرًا لعدم وجود ملفات على النظام، لا توجد ملفات قابلة للتنفيذ لتحليل أدوات مكافحة الفيروسات، مما يجعل من المستحيل تقريبًا اكتشاف مثل هذه البرامج الضارة. الطريقة الوحيدة لاكتشاف البرامج الضارة التي لا تحتوي على ملفات هي تشغيلها في الوقت الفعلي. أصبحت هذه الأنواع من الهجمات مؤخرًا أكثر تواترًا مع زيادة بنسبة 432٪ في عام 2017 وتشكل 35٪ من الهجمات في عام 2018. مثل هذه الهجمات ليس من السهل تنفيذها ولكنها أصبحت أكثر انتشارًا بمساعدة مجموعات استغلال الثغرات.[14][15]

لمحة مقتضبة عن تاريخ الفيروسات والديدان

قبل أن يصبح الوصول إلى شبكة الإنترنت واسع الانتشار، كانت الفيروسات تنتشر على الحواسب الشخصية عن طريق إصابة البرامج أو قطاعات الإقلاع التنفيذية للأقراص المرنة. فبإضافة نفسها إلى تعليمات (شيفرة) لغة الآلة في هذه الملفات التنفيذية، يتسبب الفيروس بتشغيل نفسه كلما شغل البرنامج أو أقلع من القرص. كتبت أول فيروسات لحواسب أبل 2 وماكنتوش، لكنها أضحت أوسع انتشارًا مع سيطرة أنظمة حاسوب آي بي إم فالفيروسات التي تصيب الملفات التنفيذية تعتمد على تبادل المستخدمين للبرامج أو أقراص الإقلاع، لذا انتشرت بشكل كثيف بين هواة الحاسوب.

الديدان الأولى أو البرامج المعدية والتي تسبب عبئًا على الشبكة، لم تبدأ على الحواسب الشخصية فحسب بل على أنظمة يونكس متعددة المهام. وأول دودة عرفت بشكل جيد كانت دودة الإنترنت Internet Worm عام 1988 والتي أصابت أنظمة صن أو إس وVAX توزيعة برمجيات بيركلي. وعلى خلاف الفيروسات فإن هذه الديدان لم تضف نفسها إلى برامج أخرى، بل إنها استغلت ثغرات أمنية في برامج مخدم الشبكة وبدأت بتشغيل نفسها بصفتها برامج مستقلة. وهذا هو الأسلوب المتبع ذاته في الديدان المنتشرة في هذا الوقت.

ومع ظهور أنظمة تشغيل مايكروسوفت ويندوز في التسعينيات، ومع نظام الماكرو المرن في تطبيقاتها، أصبح من الممكن كتابة نص برمجي معدي بلغة الماكرو الخاصة بمايكروسوفت وورد والبرامج الأخرى المشابهة له. وفيروسات الماكرو هذه تصيب المستندات والقوالب بدلًا من أن تصيب التطبيقات، وتعتمد على كون الماكرو في ملفات وورد هو صيغة من الكود القابل للتنفيذ.

واليوم فإن الديدان غالبًا ما يتم كتابتها لأنظمة تشغيل ويندوز على الرغم من أن عددًا آخر منها تكتب لأنظمة أخرى. وتعمل الديدان اليوم بنفس الطريقة التي عملت بها دودة عام 1988، فهي: - تفحص الشبكة بحثًا عن حواسب عليها خدمات قابلة للاختراق. –تخترق هذه الحواسب. –ومن ثم تنسخ نفسها إليها. إن انتشار الديدان أصبح وباءً متكررًا لكل من المستخدمين المنزليين والأعمال، لكنها محدودة الضرر نسبيًا إذا ما قورنت مع ضرر برامج التجسس.

البرامج الخبيثة بهدف الربح

مثل (spyware، botnets، loggers و dialers) خلال فترة الثمانينيات والتسعينيات كانت الفكرة عن البرامج الخبيثة أنها برمجيات أنشئت بهدف التخريب أو المزاح. ولكن وفي الآونة الأخيرة فإن معظم البرمجيات الخبيثة قد كتبت بدافع ربحي. برغبة من كاتبي هذه البرامج من السيطرة على الأنظمة المصابة وتحويل هذه السيطرة لتعود عليهم بعائد مادي. ومنذ حوالي عام 2003 أصبحت أكثر البرمجيات الخبيثة كلفةً [16](من حيث المال والوقت اللازم لاستعادة الأنظمة) هي برامج التجسس.

برامج التجسس هي برامج تنشأ تجاريًا بهدف جمع المعلومات عن مستخدمي الحاسوب، إظهار نوافذ إعلانية، وتعديل أداء متصفح الإنترنت ليفيد صانع البرمجية ماديًا. وبعض برامج التجسس الأخرى التي شوهدت تعدل على شيفرة داعمي الإعلانات بحيث يصبح الدخل العائد لهم موجهًا إلى منشئ البرنامج الماكر بدلًا من صاحب الموقع الحقيقي.

عادةً ما تثبت برامج التجسس بشكل أو بآخر من أحصنة طروادة: تختلف بمنشئها، تقدم نفسها بشكل مفتوح على أنها تجارية (على سبيل المثال بيعها مساحة إعلانية على النوافذ التي تظهر من البرنامج). ومعظم هذه البرامج تقدم للمستخدم اتفاقية ترخيص للاستخدام مغزاها حماية منشئ البرنامج من الملاحقة القانونية.

طريقة أخرى شجعت منشئي هذه البرامج على الاستفادة ماديًا منها هي استخدام هذه الحواسيب لتقوم بالعمل عنهم. ففيروسات السخام (أو الرسائل الغير مرغوبة) ومنها عائلة فيروسات Sobig وMydoom تعمل لصالح عصابات سخام البريد الإلكتروني. فالحواسيب المصابة تستخدم مخدمات وكيلة لإرسال الرسائل غير المرغوب بها. والفائدة التي يجنيها مرسل الرسائل باستخدامه الحواسيب المصابة هي توافرها بكميات كبيرة، كما أنها تؤمن لهم الخفاء، وتحميهم بذلك من الملاحقة. كما أن مرسلي هذه الرسائل قاموا باستخدام الحواسيب المصابة لتنظيم هجمات حجب خدمة موزعة تستهدف المؤسسات المضادة لهذا النوع من رسائل السخام.

وحتى يتمكنوا من تنسيق نشاطات عدة حواسيب مصابة قام المهاجمون باستخدام أنظمة تنسيق معروفة باسم botnets. في هذه الأنظمة تقوم البرمجية الخبيثة بالدخول إلى بروتوكول الدردشة عبر الإنترنت أو نظام دردشة آخر. ويستطيع المهاجم إعطاء تعليمات إلى جميع الأنظمة المصابة بنفس الوقت. ومن الممكن استخدام أنظمة BotNets لتحميل نسخة محدثة من البرمجية الخبيثة إلى النظام المصاب لتبقيهم عاصين على مضاد الفيروسات أو أي مقاييس أمنية أخرى.

وأخيرًا من الممكن لمنشئ البرمجية الاستفادة ماديًا ببساطة بالسرقة من الشخص صاحب الحاسوب المصاب. بمعنى أنه من الممكن سرقة كلمات السر أو أي شيء مالي آخر. بعض البرامج تقوم بتنصيب برنامج key logger ليقوم بنسخ ضربات المستخدم على لوحة مفاتيح الحاسب عند إدخاله كلمة سر أو رقم بطاقة ائتمانية أو أية معلومة مفيدة أخرى. ومن ثم إرسالها إلى منشئ البرنامج تلقائيًا مما يمكنه من سرقة البطاقة الائتمانية وأي شكل آخر من السرقة. وبالطريقة نفسها يمكن للبرمجية نسخ مفتاح القرص الليزري أو كلمة سر للعبة على الإنترنت فتسمح له بسرقة حسابات أو أمور أخرى افتراضية.

وطريقة أخرى للسرقة من الحاسب المصاب هي التحكم بالمودم والقيام باتصالات مرتفعة الثمن، ومن ثم ترك الخط مفتوحًا مما يكلف المستخدم فواتير هاتف بمبالغ مالية كبيرة.

العلاج من الإصابة

لسوء الحظ، فإن تنظيف نظام التشغيل مصاب ببرمجية خبيثة لم يعد بسيطًا كما كان في بادء الأمر. فقد أصبحت هذه البرمجيات صعبة المسح أكثر من ذي قبل، فلا يوجد مضاد فيروسات أو مضاد برامج تجسس وحيد قادر على إزالة كل ما نزل على نظام ما من برامج مؤذية. في الحقيقة لم يعد من المستغرب وجود ترسانة من المنتجات الأمنية، ومضادات الفيروسات وبرامج التجسس وغيرها للتأكد من أن كل برنامج مؤذٍ قد أزيل بشكل جيد، والأفضل هو تنصيب نسخة جديدة من نظام التشغيل مع فحص شامل للجهاز المصاب.

انظر أيضًا

- ديدان الحواسيب

- راصد لوحة مفاتيح

- سخام

- تصيد

- أحصنة طروادة

- اختراق أجهزة

- انتهاك الخصوصية

- فايروس توتال

- فيروس الحاسوب

- برمجية الإعلانات المدعومة

- برنامج تجسس

- برمجية إجرامية

مراجع

- ^ cryptography and network security principles and practices by william stallings 8th edition

- ^ "Malware definition". techterms.com. مؤرشف من الأصل في 2018-11-22. اطلع عليه بتاريخ 2013-08-26.

- ^ أ ب "South Korea network attack 'a computer virus'". BBC. مؤرشف من الأصل في 2019-03-31. اطلع عليه بتاريخ 2013-03-20.

- ^ "Malware Revolution: A Change in Target". مارس 2007. مؤرشف من الأصل في 2017-08-26.

- ^ Kovacs، Eduard. "MiniDuke Malware Used Against European Government Organizations". Softpedia. مؤرشف من الأصل في 26 مايو 2019. اطلع عليه بتاريخ February 27، 2013.

{{استشهاد ويب}}: تحقق من التاريخ في:|تاريخ الوصول=(مساعدة) - ^ "Peer To Peer Information". NORTH CAROLINA STATE UNIVERSITY. مؤرشف من الأصل في 2015-07-02. اطلع عليه بتاريخ 2011-03-25.

- ^ PC World - Zombie PCs: Silent، Growing Threat. نسخة محفوظة 27 يوليو 2008 على موقع واي باك مشين.

- ^ "Evasive malware goes mainstream - Help Net Security". net-security.org. 22 أبريل 2015. مؤرشف من الأصل في 2015-09-06.

- ^ Kirat، Dhilung؛ Vigna، Giovanni؛ Kruegel، Christopher (2014). Barecloud: bare-metal analysis-based evasive malware detection. ACM. ص. 287–301. ISBN:978-1-931971-15-7. مؤرشف من الأصل في 2019-08-01.

Freely accessible at: "Barecloud: bare-metal analysis-based evasive malware detection" (PDF). مؤرشف من الأصل (PDF) في 2016-03-04. - ^ The Four Most Common Evasive Techniques Used by Malware. 27 April 2015. نسخة محفوظة 2021-05-29 على موقع واي باك مشين.

- ^ Young، Adam؛ Yung، Moti (1997). "Deniable Password Snatching: On the Possibility of Evasive Electronic Espionage". Symp. on Security and Privacy. IEEE. ص. 224–235. ISBN:0-8186-7828-3.

- ^ Casey، Henry T. (25 نوفمبر 2015). "Latest adware disables antivirus software". Tom's Guide. ياهو!. مؤرشف من الأصل في 2015-11-27. اطلع عليه بتاريخ 2015-11-25.

- ^ Cabaj، Krzysztof؛ Caviglione، Luca؛ Mazurczyk، Wojciech؛ Wendzel، Steffen؛ Woodward، Alan؛ Zander، Sebastian (مايو 2018). "The New Threats of Information Hiding: The Road Ahead". IT Professional. ج. 20 ع. 3: 31–39. arXiv:1801.00694. DOI:10.1109/MITP.2018.032501746. S2CID:22328658.

- ^ "Penn State WebAccess Secure Login". webaccess.psu.edu. DOI:10.1145/3365001. مؤرشف من الأصل في 2021-03-08. اطلع عليه بتاريخ 2020-02-29.

- ^ "Malware Dynamic Analysis Evasion Techniques: A Survey". ResearchGate (بEnglish). Archived from the original on 2021-04-14. Retrieved 2020-02-29.

- ^ Abulamddi، M.; The legal consequences in Counter Cyber Crimes، University of Palestine http://dspace.up.edu.ps/jspui/handle/123456789/30، نسخة محفوظة 2020-06-22 على موقع واي باك مشين.

| في كومنز صور وملفات عن: برمجية خبيثة |